Experiment

Stelt u zich voor: één van uw medewerkers wordt slachtoffer van een phishing aanval, waarbij de login gegevens en toegang tot de cloud van deze werknemers is verkregen. Wat gebeurt er dan met de gegevens van uw organisatie? Welke informatie is het meest waardevol voor hackers en hoe lang doen zij erover om deze informatie te gebruiken? Bitglass heeft dit uitgezocht.

Om bovenstaande vragen te beantwoorden maakte Bitglass een ‘fake’ identiteit aan voor een medewerker van een fictieve bank. De onderzoekers gaven deze identiteit toegang tot een fictief web portal van de fictieve bank. Ook maakten zij een Google Drive account aan met verschillende documenten die leken op daadwerkelijke persoonlijke- en bedrijfsinformatie. Daarnaast plaatsten ze een werkend creditcard nummer op deze Drive.

Na het aanmaken van de informatie werd deze gelekt op het Dark Web. Binnenin de bestanden werd tracking van Bitglass geplaatst, wat ervoor zorgde dat activiteiten die werden uitgevoerd door hackers konden worden gevolgd.

Data bijna direct gebruikt

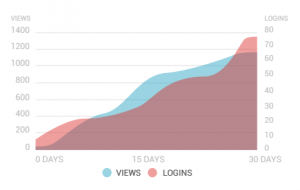

Binnen een aantal uur na het lekken van de informatie werd deze bezocht door 1400 unieke bezoekers uit 30 verschillende landen. De hackers probeerden de wachtwoorden van de identiteit ook te gebruiken op verschillende andere diensten en bankaccounts. Maar liefst 36% van de hackers wist in te breken op de persoonlijke bankrekening van het slachtoffer.

Binnen een aantal uur werd de informatie gebruikt door 1400 unieke bezoekers

Afbeelding: Datagebruik – Bron: Bitglass

TOR

Het overgrote deel van de hackers wist in de Google Drive en het fictieve portal te breken door het gebruik van anonieme IP-adressen. Deze adressen werden via het TOR-netwerk geanonimiseerd. Op het dark web zijn mensen actief die andere hackers adviseren om hun IP te maskeren, zodat zij minder snel gepakt kunnen worden.

Data verspreiden

De gelekte data van het experiment werd 8 maanden na het lekken weer populair. De informatie was waarschijnlijk weer opnieuw gelekt via andere kanalen, waardoor verschillende hackers opnieuw in probeerden te breken in de fictieve accounts..

Bitglass

Door Bitglass te gebruiken konden alle acties van hackers worden bij gehouden, onder andere het aantal downloads en de inbraakpogingen die hackers deden. Veel van de hackers waren snel met het downloaden en probeerden alle data in één keer te verkrijgen. Anderen probeerde bestand voor bestand binnen te halen en waren voorzichtiger in hun aanpak.

Bestanden die financiële informatie bevatten werden het snelst geopend door de inbrekers.

Het voorkomen van datalekken binnen uw organisatie

U kunt het risico van datalekken binnen uw organisatie beperken door het instellen van een juist informatiebeveiligingsbeleid. Het nemen van de volgende maatregelen kan uw organisatie al helpen om risico’s te beperken.

- Vermijd het hergebruiken van hetzelfde wachtwoord

Door het hergebruiken van hetzelfde wachtwoord te beperken binnen uw organisatie kunt u in ieder geval de schade beperken bij een aanval. Dit kunt u realiseren door multi-factor authenticatie te gebruiken van Bitglass.

- Stel alerts in voor verdachte handelingen in uw systeem

Door een Cloud Access Security Broker (CASB) in te stellen wordt u direct geattendeerd op verdachte situaties binnen uw systeem. Handelingen waarbij meerdere logins uit bepaalde locaties komen kunnen op die manier worden geanalyseerd. Daarnaast kunt u door watermerken te gebruiken ook bekijken waar uw bestanden worden gedeeld.

- Stel een beleid in om data lekken te vermijden

Door een beleid op te stellen met betrekking tot het gebruik van informatie kunt u al een hoop schade voorkomen. Uw medewerkers zijn dan op de hoogte van wat zij wel en niet kunnen down- en uploaden van en naar de cloud.

Datalekken nu beperken

Bent u nieuwsgierig geraakt naar Bitglass en wilt u meer informatie over deze oplossing? Neem dan direct contact met ons op!